http://www.voki.com/pickup.php?scid=12543761&height=267&width=200

COMPUTACIÓN EN LA NUBE

La computación en la nube es un modelo de acceso a los sistemas informáticos, en el que los datos y las aplicaciones están hospedados en Internet y en centros de cómputo remotos, de tal modo que pueden ser utilizados desde cualquier punto que tenga conexión a la red mundial. La computación en la nube permite que los consumidores y las empresas gestionen archivos y utilicen los programas, sin necesidad de instalarlos locamente en sus computadores. Esta tecnología ofrece un uso mucho más eficiente de los recursos, tales como almacenamiento, memoria, procesamiento y ancho de banda.

El término «nube» se utiliza como una metáfora de Internet, y se origina en la nube utilizada para representar Internet en los diagramas de red, como una abstracción de la infraestructura que representa.

EJEMPLO:

Un ejemplo sencillo de computación en la nube es el sistema de documentos y aplicaciones electrónicas Google Docs / Google Apps. Para su uso no es necesario comprar ni instalar software o disponer de un servidor, basta con una conexión de banda ancha para poder utilizar cualquiera de sus servicios

USOS Y APLICACIONES

La computación en la nube se puede aplicar en casi cualquier entorno: desde el pequeño comerciante que necesita un sitio Web de comercio electrónico, de forma rápida y barata, hasta las grandes empresas, que desean disminuir los gastos y evitar las dificultades de administrar un centro de cómputo complejo.

Los servicios de la computación en la nube cubren desde aplicaciones individuales de negocios, como el gestor de clientes y contactos, software contable y financiero o programas ofimáticos, hasta la externalización informática de alto rendimiento para complejos diseños en 3D, películas de cine o investigación científica.

Recuperado de :

http://www.cibernat.com/articulos/computacion-en-la-nube

ANTIVIRUS

PARA QUE NOS SIRVE EL ANTIVIRUS

El antivirus es un programa que ayuda a proteger su computadora contra la mayoría de los virus, worms, troyanos y otros invasores indeseados que puedan infectar su ordenador.

Entre los principales daños que pueden causar estos programas están: la pérdida de rendimiento del microprocesador, borrado de archivos, alteración de datos, información confidencial expuestas a personas no autorizadas y la desinstalación del sistema operativo.

Los antivirus actuales cuentan con vacunas específicas para decenas de miles de plagas virtuales conocidas, y gracias al modo con que monitorizan el sistema consiguen detectar y eliminar los virus, worms y trojans antes que ellos infecten el sistema

Antivirus – ventajas y tipos

Los antivirus son uno de los puntos de apoyo básicos de un sistema de seguridad personal, al lado de firewalls y de detectores de spyware. Como en las otras categorías de software, también es posible encontrar buenos antivirus gratuitos y comerciales. Normalmente, los productos monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario.

Además de tener uno de esos programas, usted puede querer utilizar unantivirus online, que no necesita ser instalado en el ordenador. Es útil en el caso de ya haber sufrido una infección, porque algunos virus y programas maliciosos impiden el funcionamiento correcto de los antivirus, y continúan actuando después de una verificación completa del sistema

Recuperado de:

http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Que-es-un-antivirus.php

VIRUS INFORMATICO

¿QUE ES?

Los virus son programas informáticos que tienen como objetivo alterar el funcionamiento del computador, sin que el usuario se de cuenta. Estos, por lo general, infectan otros archivos del sistema con la intensión de codificarlos para destruir de manera intencionada archivos o datos almacenados en tu computador. Aunque no todos son tan dañinos. Existen unos un poco más inofensivos que se caracterizan únicamente por ser molestos.

ALGUNAS INFECCIONES CON VIRUS QUE PUEDE EXPONERSE UN COMPUTADOR

- Mensajes dejados en redes sociales como Twitter o Facebook.

- Archivos adjuntos en los mensajes de correo electrónico.

- Sitios web sospechosos.

- Insertar USBs, DVDs o CDs con virus.

- Descarga de aplicaciones o programas de Internet.

- Anuncios publicitarios falsos.

¿pasos para infectar un virus en el computador?

- El usuario instala un programa infectado en su computador. La mayoría de las veces se desconoce que el archivo tiene un virus.

- El archivo malicioso se aloja en la memoria RAM de la computadora, así el programa no haya terminado de instalarse.

- El virus infecta los archivos que se estén usando en es ese instante.

- Cuando se vuelve a prender el computador, el virus se carga nuevamente en la memoria RAM y toma control de algunos servicios del sistema operativo, lo que hace más fácil su replicación para contaminar cualquier archivo que se encuentre a su paso.

Recuperado de:

wifi-lifi

FUTURO DE LI-FI

Según van avanzando las investigaciones en este campo podemos casi afirmar que esta tecnología puede reemplazar al Wi-Fi sin ningún tipo de duda. Esta tecnología está en fase experimental pero estamos casi seguros con lo rápido avanza todo, más rápido casi que la propia luz, no nos extrañará nada que en unos pocos años pueda cambiar para siempre la forma en que nos conectamos a Internet en nuestros hogares. No estaría mal dejar nuestro móvil debajo de una simple lámpara mientras está cargando, o mientras estamos navegando sin tener problemas de conectividad como pasa muchas veces con el Wi-Fi. Todo se verá con el tiempo…pero os lanzamos una pregunta al aire…

VENTAJAS LI-FI vs WI-FI

– Puede ofrecer velocidades de 500 mbps (megabits por segundo), es decir, casi 10 veces más rápido que la fibra óptica empleada por el Wi-Fi.

– Es más barato que el Wi-Fi, se dice que hasta 10 veces más barato.

– Cualquier bombilla o farola puede convertirse en un hotspot o router luminoso de forma barata y sencilla, poniéndole un simple emisor Li-Fi.

– La luz, al no atravesar paredes, es mucho más segura que el Wi-Fi. Se puede utilizar en sitios muy preocupados por la seguridad como en los bancos.

– No requiere las cotizadas frecuencias radioeléctricas que requiere el Wi-Fi. La comunicación por radiofrecuencia requiere circuitos de radio, antenas y receptores complejos, mientras que Li-Fi es mucho más simple y utiliza métodos de modulación directas similares a las utilizadas en los dispositivos de comunicaciones de infrarrojos de bajo costo, tales como los mandos a distancia.

– Ausencia de cables.

– La luz eléctrica no molesta ni interfiere en la comunicación, no provoca interferencias con otros sistemas.

– No satura las bandas de frecuencia empleadas para la transmisión de información vía Wi-Fi.

– Es energéticamente más eficiente que el Wi-Fi

DESVENTAJAS LI-FI vs WI-FI

– No funciona bajo la luz solar directa.

– No atraviesa tabiques o paredes.

– No funciona con la luz apagada lo que puede dar a un aumento en tu tarifa de luz.

– Solo funciona con aquellos dispositivos (tablets, móviles, etc.) que tengan un receptor para tal tecnología, es decir, que cuenten con un receptor capaz de descodificar la señal luminosa.

¿Qué ES LI-FI?

Li-Fi hace referencia al término Light Fidelity en inglés, o lo que sería lo mismo en español Fidelidad de la Luz, es la comunicación mediante luz visible, sí, luz visible. Esta luz lo que hace es transmitir datos ultra-rápidos de luz que son recibidos por un router óptico.

Recuperado de:

http://www.areatecnologia.com/nuevas-tecnologias/li-fi.html

SISTEMAS OPERATIVOS PARA DISPOSITIVOS MOVILES

¿Cuáles son los dispositivos móviles?

Son pequeñas máquinas electrónicas que procesan datos como los computadores, algunas pueden conectarse a Internet y tienen memoria limitada.

Con los dispositivos móviles puedes hacer muchas cosas como ver películas, hablar con amigos, manejar tu agenda, jugar y mucho más.

EJEMPLO DE ALGUNOS SISTEMAS OPERATIVOS MÓVILES CON SUS CARACTERÍSTICAS :

Windows Phone

– Está diseñado para ser similar a las versiones de escritorio de Windows estéticamente y tiene la posibilidad de utilizar importantes herramientas pertenecientes a las suites Office Mobile, Outlook Mobile e Internet Explorer.

– Podremos personalizar también nuestra pantalla de bloqueo del teléfono con imágenes e información de aplicaciones.

– Skype estará completamente integrado en Windows Phone 8, música en streaming Pandora, podremos crear “habitaciones” de usuarios en el PeopleHub, en las que podremos crear grupos para chats privados, compartir calendarios y notas públicas.

– Lo malo de este sistema operativo es que hay pocas aplicaciones (apps) para este sistema operativo.

Apple

– Es un sistema operativo cerrado, es decir no se puede modificar.

– Tiene un sistema de monitorización del consumo de batería que podría ayudar a gestionarla de forma mucho más eficiente.

– Permite que podamos instalar un teclado de terceros.

– Funciones que incluyen atajos para mandar fotos, videos, notas de voz, compartir tu ubicación, mejor gestión de conversiones en grupo y una opción para silencio.

– Otra característica divertida de iOS es la posibilidad que Apple le ha dado a Siri de identificar canciones.

– Sensación de velocidad durante su uso, mediante algunos trucos de programación.

– Reciben de manera constante actualizaciones.

– Twitter es directamente integrado en el iPhone.

Android

– Es de código abierto (se puede modificar) es gratis y está basado en Linux.

– Se adapta a las diferentes resoluciones de pantalla.

– Soporte de HTML, HTML5, Adobe Flash Player, etc.,

– Un gran catalogo de aplicaciones para descargar, gratuitas y de pago.

– Se puede usar Google Talk, para realizar videollamadas,

– Multitarea real de aplicaciones.

– Muchos tipos de teclados diferentes.

– Gran cantidad de formas diferentes de personalizar el escritorio de nuestro Smartphone.

Recuperado de:

http://www.areatecnologia.com/informatica/sistemas-operativos-moviles.html

Recuperado de:

http://www.gcfaprendelibre.org/tecnologia/curso/informatica_basica/sistemas_operativos/5.do

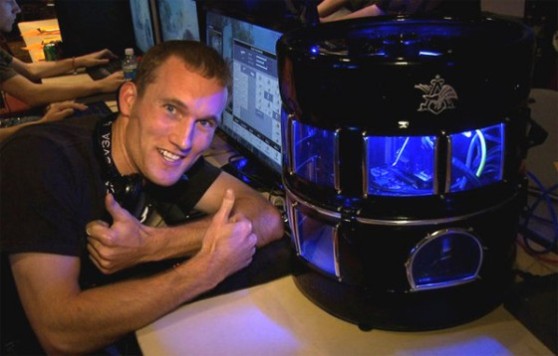

MODDING PC EN COLOMBIA

El fenómeno del modding comenzó en Colombia hace unos siete años cuando se realizaban las primeras ‘lan partys’, escenarios donde muchos videojugadores se reunían durante varios días a jugar. «Algunos modificaban los computadores para lucir sus creaciones ante los demás y otros porque los equipos se recalentaban ante la exigencia a la hora de jugar»

El modding, del inglés «modify» (modificar), es el arte o técnica de modificar estética o funcionalmente partes de las computadoras, ya sea el gabinete, mouse, teclado o monitor, y los componentes de los videojuegos, como pueden ser las consolas. Puede referirse tanto a las modificaciones al hardware como al software de las mismas, aunque este último también puede llamarse «chipping».

(Ventiladores Thermaltake de 12V iluminados con leds)

A todo el que practica o hace el modding se le llama «modder».

- la palabra modding se suele usar frecuentemente para las modificaciones realizadas a un ordenador o a algo relacionado con él, como son los periféricos, accesorios e incluso muebles que lo rodean.

-El modding es también una adaptación a las diferentes técnicas que usa un programador, ya sea para Depurar un videojuego o un emulador de computadora , añadiendo o quitando lo que el usuario desee, esta práctica puede ser ilegal si dicho usuario tiene copia pirata, la modifica y la vende.

-El modding es personalizar los dispositivos y componentes añadiéndoles, modificando o en muy raras ocasiones, sacándole partes, modificando la estructura de la caja ó creando la tuya propia, añadiendo componentes, modificando la forma de estos para obtener mayor espectacularidad y diseño, en definitiva es el arte de darle forma y color al PC poniendo en ello toda la imaginación que se pueda tener.

Las modificaciones más comunes

Entre las muchas submodalidades del modding, está el overclocking, una técnica que aumenta la velocidad de frecuencia de reloj.Otras técnicas incluyen:

- Construcción de ventanas para hacer visible el interior o conseguir un efecto estético (con metacrilato).

- Sustitución de diodos LED por otros más potentes o cátodos fríos de diferentes colores.

- Sustitución de cables IDE por Cables IDE redondeados o reactivos al UV (mejoran la refrigeración de la caja)

- Pintado interior o exterior (incluidos componentes electrónicos).

- Construcción de blowholes (entradas o salidas de aire con ventiladores de fácil acceso).

- Colocación de ventiladores para mejorar la refrigeración de los componentes electrónicos.

- Colocación de un BayBus externo (controlador de los ventiladores que hay en el interior del gabinete).

- Colocación de elementos de iluminación interior y a veces exterior.

- Construcción de elementos para monitorizar las temperaturas de los componentes electrónicos o controlar la velocidad de los ventiladores (Baybus, Fanbus, Rheobus).

- Sustitución total o parcial de los elementos de refrigeración convencional por elementos de refrigeración silenciosa o pasiva,refrigeración líquida o la más reciente refrigeración por evaporación. Esta última se la conoce actualmente como «Heat pipe».

- Construcción o colocación de algún elemento original que le dará el estilo único (Rejillas, bordados, logotipos, etc).

- Más allá de la pasión por modificar computadores, los participantes de estos proyectos están en búsqueda de algún tipo de negocio derivado de dicha práctica. La idea de Jimmy Ramírez consiste en ‘venderles’ la idea a sus compañeros de hacer empresa y tratar de llegar al mercado con una propuesta atractiva para los consumidores.

Por ejemplo, las personas con un espacio ya definido en sus hogares podrían contratar sus servicios para crear computadores con formas que se adapten al lugar; también con colores y diseños personalizados.

REFERENCIAS:

*Wikipedia (2016)

Recuperado de:https://es.wikipedia.org/wiki/Modding

*Archivo por: Redacción ELTIEMPO 27 de junio de 2010

Recuperado: http://www.eltiempo.com/archivo/documento/CMS-7776582

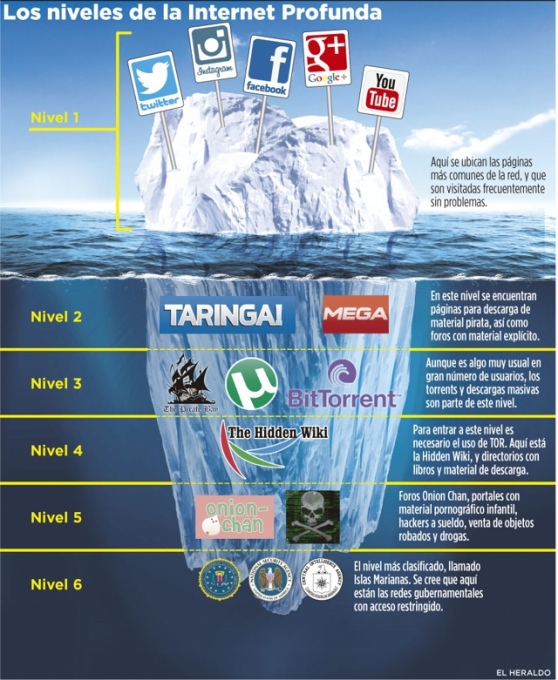

LA DEEP WEB

La web que todos conocemos representa solo un 4% de todo lo que existe en Internet, el 96% restante es información secreta, privada y mayormente prohibida este tipo de información la encontramos en la deep web.

Origen:

La principal causa de la existencia de la internet profunda es la imposibilidad de los motores de búsqueda (Google, Yahoo, Bing, etc.) de encontrar o indexar gran parte de la información existente en internet. Si los buscadores tuvieran la capacidad para acceder a toda la información entonces la magnitud de la «internet profunda» se reduciría casi en su totalidad. No obstante, aunque los motores de búsqueda pudieran indexar la información de la internet profunda esto no significaría que esta dejará de existir, ya que siempre existirán las páginas privadas. Los motores de búsqueda no pueden acceder a la información de estas páginas y solo determinados usuarios, aquellos con contraseñas o códigos especiales, pueden hacerlo.

-El internet se ve dividido en dos ramas, La internet profunda y la superficial. La internet superficial se compone de páginas estáticas o fijas, mientras que la web profunda está compuesta de páginas dinámicas. La páginas estáticas no dependen de una base de datos para desplegar su contenido sino que residen en un servidor en espera de ser recuperadas, y son básicamente archivos HTML cuyo contenido nunca cambia. Todos los cambios se realizan directamente en el código y la nueva versión de la página se carga en el servidor. Estas páginas son menos flexibles que las páginas dinámicas. Las páginas dinámicas se crean como resultado de una búsqueda de base de datos. El contenido se coloca en una base de datos y se proporciona solo cuando lo solicite el usuario.

Motivos por los que los motores de búsqueda no pueden indexar algunas páginas:

- Web contextual: páginas cuyo contenido varía dependiendo del contexto (por ejemplo, la dirección IP del cliente, de las visitas anteriores, etc).

- Contenido dinámico: páginas dinámicas obtenidas como respuesta a parámetros, por ejemplo, datos enviados a través de un formulario.

- Contenido de acceso restringido: páginas protegidas con contraseña, contenido protegido por un Captcha, etc.

- Contenido No HTML: contenido textual en archivos multimedia, otras extensiones como exe, rar, zip, etc.

- Software: Contenido oculto intencionadamente, que requiere un programa o protocolo específico para poder acceder (Ejemplos:Tor, I2P)

- Páginas no enlazadas: páginas que los buscadores no tienen referencia de su existencia, por ejemplo, páginas que no tienen enlaces desde otras páginas.

Recuperado :

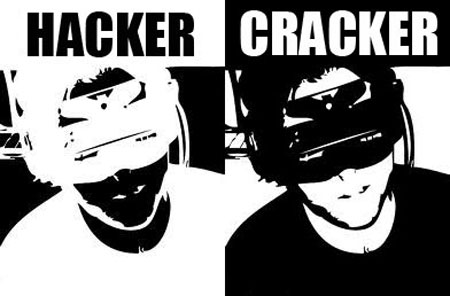

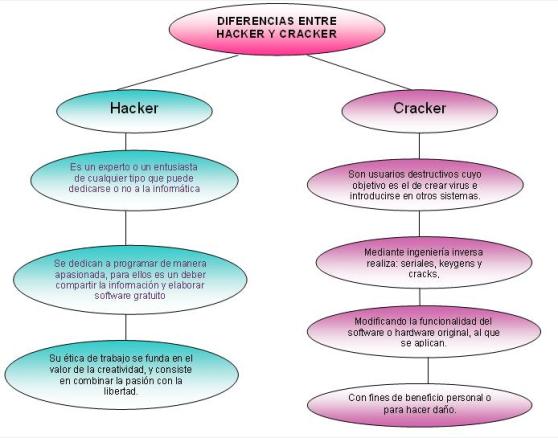

HACKER Y CRACKER

Un hacker es un individuo que crea y modifica software y hardware de computadoras, para desarrollar nuevas funciones o adaptar las antiguas, sin que estas modificaciones sean dañinas para el usuario del mismo.

Los hackers y crackers son individuos de la sociedad moderna que poseen conocimientos avanzados en el área tecnológica e informática, pero la diferencia básica entre ellos es que los hackers solamente construyen cosas para el bien y los crackers destruyen, y cuando crean algo es únicamente para fines personales.

cracker, es considerado un «vandálico virtual». Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Algunos tipos de crackers :

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

![semana-de-la-seguridad-informatica[1]](https://gbiuni2016.files.wordpress.com/2016/03/semana-de-la-seguridad-informatica1.gif?w=392&h=335)

Características de los Hackers

- Persona que disfruta con la exploración de los detalles de los sistemas programables y cómo aprovechar sus posibilidades; al contrario que la mayoría de los usuarios, que prefieren aprender sólo lo imprescindible.

- El que programa de forma entusiasta (incluso obsesiva).

- Persona capaz de apreciar el valor del hackeo.

- Persona que es buena programando de forma rápida.

- Experto en un programa en particular, o que realiza trabajo frecuentemente usando cierto programa; como en «es un hacker de Unix.»

- La creencia en que compartir información es un bien poderoso y positivo, y que es tarea ética de los hackers compartir sus experiencias escribiendo código abierto («open source») y facilitando el acceso a la información y los recursos de computación siempre que sea posible

- La creencia de que romper sistemas por diversión y exploración está éticamente bien siempre que el hacker no cometa un robo, un acto de vandalismo o vulnere la confidencialidad.

Los crackers hacen lo siguiente:

- Crack es un programa que introduce una modificacion a ese software probablemente para desabititar esa proteccion.

- Warez es software obtenido ilegalmente.

- Numero de serie (Serial Number) es el numero que identifica a un producto software.

- KeyGen es un programa que genera claves con las cuales podemos anular las medidas anti copia de ese software.

- Reingeniería es modificar una software ya compilado (ej, un crack)

- Piratería es lo que se refiere al fenómeno de circulación de copias ilegales de software o audio.

Ventajas y desventajas

A través de los hackers se pueden obtener muchas innovaciones en las áreas de la informática; como por ejemplo buscar soluciones a las fallas de los sistemas operativos, virus, crear programas que faciliten la utilización de la computadora, entre otras.

Por otra parte, los crackers a pesar de tener gran conocimiento de la informática, por la mala utilización de los recursos, más bien conllevan al uso del software ilegal está sujeto a sanciones y penalidades, que se agravan cuando el pirata se convierte en un comercializador de software copiado ilegalmente para lucrar en beneficio propio. En el Perú la pena por este delito varía de 1 a 4 años de prisión condicional para los usuarios finales y con un máximo de 8 años de prisión efectiva para los comercializadores.

REFERENCIAS :

*Copyright © 2007-2012 http://www.informatica-hoy.com.ar

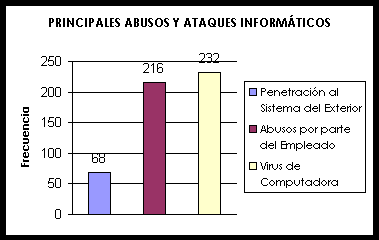

DELITOS INFORMÁTICOS

Un delito informático o ciberdelito es toda aquella acción anti jurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

-La criminalidad informática consiste en la realización de un tipo de actividades que, reuniendo los requisitos que delimitan el concepto de delito, sean llevados acabo utilizando un elemento informático.

Los delitos informáticos son aquellas actividades ilícitas que:

- Se cometen mediante el uso de computadoras, sistemas informáticos u otros dispositivos de comunicación (la informática es el medio o instrumento para realizar un delito)

- Tienen por objeto causar daños, provocar pérdidas o impedir el uso de sistemas informáticos (delitos informáticos).

TIPOS DE DELITOS INFORMÁTICOS

Clasificación según el “Convenio sobre la Ciberdelincuencia” de 1 de Noviembre de 2001

Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos:

- Acceso ilícito a sistemas informáticos.

- Interceptación ilícita de datos informáticos.

- Interferencia en el funcionamiento de un sistema informático.

- Abuso de dispositivos que faciliten la comisión de delitos.

Delitos informáticos:

- Falsificación informática mediante la introducción, borrado o supresión de datos informáticos.

- Fraude informático mediante la introducción, alteración o borrado de datos informáticos, o la interferencia en sistemas informáticos.

Delitos relacionados con el contenido:

- Producción, oferta, difusión, adquisición de contenidos de pornografía infantil, por medio de un sistema informático o posesión de dichos contenidos en un sistema informático o medio de almacenamiento de datos.

Delitos relacionados con infracciones de la propiedad intelectual y derechos afines:

- Un ejemplo de este grupo de delitos es la copia y distribución de programas informáticos, o piratería informática.

REFERENCIAS:

*Clasificación según el “Convenio sobre la Ciberdelincuencia” de 1 de Noviembre de (2001)

Recuperado de: http://www.delitosinformaticos.info/delitos_informaticos/tipos_delitos.html

*Wikipedia(2016)

Recuperado de: https://es.wikipedia.org/wiki/Delito_inform%C3%A1tico